1.7 Хакерские утилиты и защита от них

В тех случаях, когда затруднения в работе или утере данных возникает в результате направленных действий, говорят о сетевых атаках.

Сетевые атаки. Сетевые атаки на удаленные серверы реализуются с помощью специальных программ, которые посылают на них специфические запросы. Это приводит к отказу в обслуживании («зависанию» сервера), если ресурсы атакуемого сервера недостаточны для обработки всех поступающих запросов.

DoS-программы (от англ. Denial of Service — отказ в обслуживании) реализуют атаку с одного компьютера с ведома пользователя. DoS-программы обычно наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера.

DDoS-программы (от англ. Distributed DoS — распределенный DoS) реализуют распределенные атаки с разных компьютеров, причем без ведома пользователей зараженных компьютеров. Для этого DDoS-программа засылается на компьютеры «жертв-посредников» и после запуска в зависимости от текущей даты или по команде от хакера начинает сетевую атаку на указанный сервер в сети.

Некоторые сетевые черви содержат в себе DoS-процедуры, атакующие сайты, которые по каким-либо причинам «невзлюбил» автор червя. Так, червь «Codered» 20 августа 2001 года организовал успешную атаку на официальный сайт президента США, а червь «Mydoom» 1 февраля 2004 года «выключил» сайт компании — производителя дистрибутивов UNIX.

Некоторые хакерские утилиты реализуют фатальные сетевые атаки. Такие утилиты используют уязвимости в операционных системах и приложениях и отправляют специально оформленные запросы на атакуемые компьютеры в сети. В результате сетевой запрос специального вида вызывает критическую ошибку в атакуемом приложении, и система прекращает работу.

Утилиты «взлома» удаленных компьютеров

Утилиты «взлома» удаленных компьютеров предназначены для проникновения в удаленные компьютеры с целью дальнейшего управления ими (используя методы троянских программ типа утилит удаленного администрирования) или для внедрения во «взломанную» систему других вредоносных программ.

Утилиты «взлома» удаленных компьютеров обычно используют уязвимости в операционных системах или приложениях, установленных на атакуемом компьютере. Профилактическая защита от таких хакерских утилит состоит в своевременной загрузке из Интернета обновлений системы безопасности операционной системы и приложений.

Руткиты

Руткит (от англ. root kit — «набор для получения прав root») — программа или набор программ для скрытного взятия под контроль «взломанной» системы.

Термин «rootkit» исторически пришел из мира операционной системы UNIX, и под этим термином понимается набор утилит, которые хакер устанавливает на «взломанном» им компьютере после получения первоначального доступа.

В операционной системе Windows под rootkit принято подразумевать программу, которая внедряется в систему и перехватывает системные функции. Перехват и модификация низкоуровневых функций, в первую очередь, позволяет такой программе достаточно качественно маскировать свое присутствие в системе. Кроме того, как правило, rootkit может маскировать присутствие в системе любых описанных в его конфигурации процессов, каталогов и файлов на диске, ключей в реестре. Многие rootk.it устанавливают в систему свои драйверы и службы (они, естественно, также являются «невидимыми»).

Защита от хакерских атак и сетевых червей

Защита компьютерных сетей или отдельных компьютеров от несанкционированного доступа может осуществляться с помощью межсетевого экрана, или брандмауэра (от англ. firewall). Межсетевой экран может быть реализован как аппаратно, так и программно.

Межсетевой экран позволяет:

• блокировать хакерские DoS-атаки, не пропуская на защищаемый компьютер сетевые пакеты с определенных серверов (определенных IP-адресов или доменных имен);

• не допускать проникновение на защищаемый компьютер сетевых червей (почтовых, Web и др.);

• препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере.

Практическое задание «Настройка межсетевого экрана»

Установить и настроить межсетевой экран (например, Agnitum Outpost).

Установить и настроить межсетевой экран (например, Agnitum Outpost).Настройка межсетевого экрана

Установим политику защиты сетевого экрана, которая определяет, какие сетевые соединения разрешены или запрещены:

• Блокировать все — запрет любых сетевых взаимодействий;

• Режим блокировки — запрет всех сетевых взаимодействий, кроме явно разрешенных;

• Режим обучения — пользователь может принять решение о возможности или запрете выхода в сеть для приложения. Межсетевой экран выдает диалоговое окно предупреждения о первом сетевом взаимодействии для данного приложения, котором можно настроить правила доступа данного приложения в сеть (эта политика задается по умолчанию);

• Режим бездействия — разрешение любых сетевых взаимодействий;

• Режим разрешения — разрешение всех сетевых взаимодействий, кроме явно запрещенных.

1. Запустить межсетевой экран Agnitum Outpost. Ввести команду [Параметры-Политики...].

2.В появившемся диалоговом окне Параметры активизировать вкладку Политики (рис. 1.49) и выбрать политику защиты сетевого экрана. Щелкнуть по кнопке ОК.

Рис. 1.49. Установка политики межсетевого экрана

При установленной политике Режим обучения каждое приложение будет запрашивать установление индивидуальной политики доступа к Интернету.

3. При попытке получения электронной почты появится диалоговое окно, запрашивающее разрешение данному приложению на доступ к Интернету (рис. 1.50).

Рис. 1.50. Запрос на разрешение доступа к Интернету

Можно получить информацию о разрешенных и заблокированных приложениях.

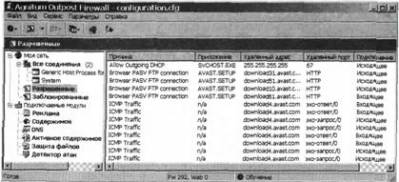

4. Открыть окно межсетевого экрана (рис. 1.51) и в левой его части в иерархическом меню выбрать интересующий тип приложений. В правой части окна межсетевого экрана будет выведен список приложений с дополнительной информацией о типе соединения.

Рис. 1.51. Разрешенные приложения

С помощью межсетевого экрана можно установить уровень тревоги и заблокировать хакерские DoS-атаки.

5. Ввести команду [Парамешры-Подключаемые модули...]. В появившемся диалоговом окне выбрать подключаемый модуль Детектор атак и щелкнуть по кнопке Параметры... В появившемся диалоговом окне Параметры (рис. 1.52) с помощью вертикального ползунка выбрать уровень тревоги. Установить флажки в разделе Блокировка атак и с помощью счетчиков установить время блокировки.

Рис. 1.52. Установка параметров защиты от DoS-атак

7. Открыть окно межсетевого экрана и в левой его части в иерархическом меню выбрать пункт Детектор атак (рис 1.53).

Рис. 1.53. Детектор DoS-атак

В правой части окна межсетевого экрана будет выведен список атак с дополнительной информацией о каждой атаке.

Содержание

Содержание